Server (Tarifwerk): Unterschied zwischen den Versionen

| Zeile 10: | Zeile 10: | ||

== HTTPS == | == HTTPS == | ||

| − | Das Tarifwerk unterstützt die Übertragung via HTTPS sofern Sie ein Zertifikat bereitstellen. Bitte beachten Sie jedoch, dass die Reaktionszeit per HTTPS langsamer ist als per HTTP. Interne Tests ergaben eine Verzögerung von ca. 2 - 10ms pro Anfrage | + | Das Tarifwerk unterstützt die Übertragung via HTTPS, sofern Sie ein Zertifikat bereitstellen. Bitte beachten Sie jedoch, dass die Reaktionszeit per HTTPS langsamer ist als per HTTP. Interne Tests ergaben eine Verzögerung von ca. 2 - 10ms pro Anfrage. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Das Tarifwerk kommt standardmäßig mit einem eigens signierten Zertifikat für die IP 127.0.0.1 damit Sie vorab die Funktionalität testen können. <u>'''Dies ist nicht für die produktive Nutzung vorgesehen!'''</u> | Das Tarifwerk kommt standardmäßig mit einem eigens signierten Zertifikat für die IP 127.0.0.1 damit Sie vorab die Funktionalität testen können. <u>'''Dies ist nicht für die produktive Nutzung vorgesehen!'''</u> | ||

| − | Für eine produktive Nutzung müssen Sie ein gültiges Zertifikat | + | Für eine produktive Nutzung müssen Sie ein gültiges Zertifikat im X.509 Format hinterlegen. |

| − | == | + | === Port === |

| − | + | HTTPS benötigt einen eigenen Port um Verbindungen zu akzeptieren. | |

| − | + | === Zertifikat Datei === | |

| − | + | Pfad des zu veröffentlichenden Zertifkates im X.509 Format. | |

| − | + | === Private-Key Datei === | |

| − | + | Pfad der Datei, welche den private key im PKCS #8 Format enthält. | |

| − | |||

| − | + | == Server IP == | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Im Normalfall kann dieses Feld leer bleiben, da das Tarifwerk die eigene IP selbst ermitteln kann. | |

| − | |||

| − | |||

| − | |||

| − | + | Sofern der Server aber über mehrere Netzwerkinterfaces verfügt, kann dieser Vorgang fehlschlagen. In diesem Fall tragen Sie hier bitte die IP des Servers ein. | |

| − | + | == Erstellen eines selbst signierten Zertifikats == | |

| − | + | Das folgende Beispiel beschreibt das Vorgehen zum Erstellen eines selbst signierten Zertifikats mithilfe des externen Tools OpenSSL. '''<u>Die Befehle sollten niemals 1:1 kopiert werden!</u>''' | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Der folgende Befehl erstellt ein neues Zertifikat mit einer Gültigkeit von 4 Jahren und schreibt es in die Datei cert.pem. Der private key wird in die Datei key.pem geschrieben | |

| − | + | <pre>openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 1460 | |

| − | + | Generating a 4096 bit RSA private key | |

| + | .....................................................................++ | ||

| + | ..................................................................................................................++ | ||

| + | writing new private key to 'key.pem' | ||

| + | Enter PEM pass phrase: <pempass> | ||

| + | </pre> | ||

| − | + | Es werden nun die Details zu diesem Zertifikat abgefragt, bitte füllen Sie diese nach eigenem ermessen aus. | |

| − | + | Der ''Common Name'' bzw. FQDN - Fully qualified domain name - ist die IP, auf welches das Zertifikat ausgeschrieben werden soll. | |

| − | <pre> | + | <pre> |

| − | + | ----- | |

| + | You are about to be asked to enter information that will be incorporated | ||

| + | into your certificate request. | ||

| + | What you are about to enter is what is called a Distinguished Name or a DN. | ||

| + | There are quite a few fields but you can leave some blank | ||

| + | For some fields there will be a default value, | ||

| + | If you enter '.', the field will be left blank. | ||

| + | ----- | ||

| + | Country Name (2 letter code) [AU]:DE | ||

| + | State or Province Name (full name) [Some-State]: | ||

| + | Locality Name (eg, city) []:Wolfschlugen | ||

| + | Organization Name (eg, company) [Internet Widgits Pty Ltd]:Heidler Strichcode GmbH | ||

| + | Organizational Unit Name (eg, section) []:dev | ||

| + | Common Name (e.g. server FQDN or YOUR name) []:127.0.0.1 | ||

| + | Email Address []: | ||

| + | </pre> | ||

| − | |||

| − | + | Danach muss der Private key, welcher in die Datei key.pem geschrieben wurde, in das PCKS #8 Format konvertiert werden. | |

| − | |||

| − | + | <pre> | |

| − | <pre> | + | openssl pkcs8 -topk8 -inform PEM -outform DER -in key.pem -out private_pcks8.der -nocrypt |

| − | + | Enter pass phrase for key.pem: <pempass> | |

| − | + | </pre> | |

| − | |||

| − | |||

| − | |||

Aktuelle Version vom 25. April 2018, 17:41 Uhr

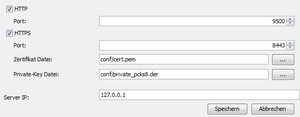

Den Menüpunkt Server finden Sie im Tarifwerk-Konfigurator über die Einstellungen.

In den Servereinstellungen können Sie wählen, auf welche Protokolle und Ports das Tarifwerk hören soll. Standardmäßig ist der HTTP Server aktiv auf Port 9500.

HTTP

Sie können durch das Häkchen bei HTTP den HTTP Server aktivieren. Unter Port können Sie den Port wählen, auf welchem das Tarifwerk hören soll.

HTTPS

Das Tarifwerk unterstützt die Übertragung via HTTPS, sofern Sie ein Zertifikat bereitstellen. Bitte beachten Sie jedoch, dass die Reaktionszeit per HTTPS langsamer ist als per HTTP. Interne Tests ergaben eine Verzögerung von ca. 2 - 10ms pro Anfrage.

Das Tarifwerk kommt standardmäßig mit einem eigens signierten Zertifikat für die IP 127.0.0.1 damit Sie vorab die Funktionalität testen können. Dies ist nicht für die produktive Nutzung vorgesehen!

Für eine produktive Nutzung müssen Sie ein gültiges Zertifikat im X.509 Format hinterlegen.

Port

HTTPS benötigt einen eigenen Port um Verbindungen zu akzeptieren.

Zertifikat Datei

Pfad des zu veröffentlichenden Zertifkates im X.509 Format.

Private-Key Datei

Pfad der Datei, welche den private key im PKCS #8 Format enthält.

Server IP

Im Normalfall kann dieses Feld leer bleiben, da das Tarifwerk die eigene IP selbst ermitteln kann.

Sofern der Server aber über mehrere Netzwerkinterfaces verfügt, kann dieser Vorgang fehlschlagen. In diesem Fall tragen Sie hier bitte die IP des Servers ein.

Erstellen eines selbst signierten Zertifikats

Das folgende Beispiel beschreibt das Vorgehen zum Erstellen eines selbst signierten Zertifikats mithilfe des externen Tools OpenSSL. Die Befehle sollten niemals 1:1 kopiert werden!

Der folgende Befehl erstellt ein neues Zertifikat mit einer Gültigkeit von 4 Jahren und schreibt es in die Datei cert.pem. Der private key wird in die Datei key.pem geschrieben

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 1460 Generating a 4096 bit RSA private key .....................................................................++ ..................................................................................................................++ writing new private key to 'key.pem' Enter PEM pass phrase: <pempass>

Es werden nun die Details zu diesem Zertifikat abgefragt, bitte füllen Sie diese nach eigenem ermessen aus.

Der Common Name bzw. FQDN - Fully qualified domain name - ist die IP, auf welches das Zertifikat ausgeschrieben werden soll.

----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE State or Province Name (full name) [Some-State]: Locality Name (eg, city) []:Wolfschlugen Organization Name (eg, company) [Internet Widgits Pty Ltd]:Heidler Strichcode GmbH Organizational Unit Name (eg, section) []:dev Common Name (e.g. server FQDN or YOUR name) []:127.0.0.1 Email Address []:

Danach muss der Private key, welcher in die Datei key.pem geschrieben wurde, in das PCKS #8 Format konvertiert werden.

openssl pkcs8 -topk8 -inform PEM -outform DER -in key.pem -out private_pcks8.der -nocrypt Enter pass phrase for key.pem: <pempass>