Sicherheitsupdate: log4j/log4shell CVE-2021-44228: Unterschied zwischen den Versionen

Mnh (Diskussion | Beiträge) |

|||

| Zeile 35: | Zeile 35: | ||

Es wurde aufgelistet ab welcher Version ein Software-Applikationen von der aktuellen log4j / log4shell Sicherheitslücke (CVE-2021-44228) betroffen ist. Ältere Versionen sind nicht betroffen, da hier andere Loggingkomponenten verwendet werden, welche von der log4j Sicherheitslücke nicht betroffen sind.<br><br> | Es wurde aufgelistet ab welcher Version ein Software-Applikationen von der aktuellen log4j / log4shell Sicherheitslücke (CVE-2021-44228) betroffen ist. Ältere Versionen sind nicht betroffen, da hier andere Loggingkomponenten verwendet werden, welche von der log4j Sicherheitslücke nicht betroffen sind.<br><br> | ||

Sollten Sie nicht wissen, welche Komponenten bei Ihnen installiert sind, suchen Sie in Ihrer Windows-Dienstverwaltung (services.msc) entsprechend nach den gelisteten Dienstnamen.<br><br> | Sollten Sie nicht wissen, welche Komponenten bei Ihnen installiert sind, suchen Sie in Ihrer Windows-Dienstverwaltung (services.msc) entsprechend nach den gelisteten Dienstnamen.<br><br> | ||

| − | '''Spalte "log4j 2.15 ab Version" gibt an, ab welcher Version die Sicherheitslücke durch log4j Version 2.15 geschlossen wurde. Spalte "log4j 2.16 ab Version" gibt an, ab welcher Version die log4j Version 2.16 implementiert wurde. . Spalte "log4j 2.17 ab Version" gibt an, ab welcher Version die log4j Version 2.17 implementiert wurde. In der log4j Version 2.16 wurde eine weitere Schwachstelle (CVE-2021-45046) ausgebessert, welche zum jetzigen Zeitpunkt von der NIST noch als "niedrig" klassifiziert wurde ([https://nvd.nist.gov/vuln/detail/CVE-2021-45046 Link zur NIST]). In der log4j Version 2.17 wurde eine weitere Schwachstelle (CVE-2021-45105) ausgebessert, welche von der NIST bislang noch nicht klassifiziert wurde. D.h. es ist mindestens auf die Version mit log4j Version 2.15 upzudaten. Ist noch kein Eintrag vorhanden, ist entsprechend noch kein Update verfügbar - die Dienste werden nach und nach aktualisiert und so entsprechend auch die Tabelle.''' <br><br> | + | '''Spalte "log4j 2.15 ab Version" gibt an, ab welcher Version die Sicherheitslücke durch log4j Version 2.15 geschlossen wurde. Spalte "log4j 2.16 ab Version" gibt an, ab welcher Version die log4j Version 2.16 implementiert wurde. . Spalte "log4j 2.17 ab Version" gibt an, ab welcher Version die log4j Version 2.17 implementiert wurde.<br><br> |

| + | 18.12.2021: In der log4j Version 2.16 wurde eine weitere Schwachstelle (CVE-2021-45046) ausgebessert, welche zum jetzigen Zeitpunkt von der NIST noch als "niedrig" klassifiziert wurde ([https://nvd.nist.gov/vuln/detail/CVE-2021-45046 Link zur NIST]). In der log4j Version 2.17 wurde eine weitere Schwachstelle (CVE-2021-45105) ausgebessert, welche von der NIST bislang noch nicht klassifiziert wurde. D.h. es ist mindestens auf die Version mit log4j Version 2.15 upzudaten. Ist noch kein Eintrag vorhanden, ist entsprechend noch kein Update verfügbar - die Dienste werden nach und nach aktualisiert und so entsprechend auch die Tabelle.''' <br><br> | ||

Spalte "Dienstname" gibt an, unter welchem Namen das Programm in den Windows-Diensten zu finden ist.<br><br> | Spalte "Dienstname" gibt an, unter welchem Namen das Programm in den Windows-Diensten zu finden ist.<br><br> | ||

Version vom 20. Dezember 2021, 17:11 Uhr

Einführung

Hiermit nehmen wir Bezug auf die veröffentlichte Sicherheitslücke "CVE-2021-44228" (Link zu BSI Meldung) in der Apache "log4j" Komponente 2.14, welche von vielen Softwareanbietern zum Handling von Logdateien verwendet wird, und so auch in Verwendung der von uns bereitgestellten Applikationen ist.

Die von Heidler betroffenen Applikationen, welche demnach log4j in betroffener Version 2.14 einsetzen, finden Sie unten aufgelistet! Das HVS32 an sich ist nicht davon betroffen, allerdings einige Teil-Komponenten/Dienste.

Da die Applikationen der HEIDLER Strichcode GmbH, welche die Bibliothek log4j in Version 2.14 nutzen, in Ihrem gesicherten Intranet auf einem i.d.R. von außen unzugänglichen Server installiert sind und ausschließlich mit Ihrem Vorsystem, anderen Applikationen der HEIDLER Strichcode GmbH in Ihrem Intranet und Clientside mit den Webservern der Frachtdienstleister kommunizieren, ist ein Missbrauch der log4j Sicherheitslücke "CVE-2021-44228" und die einhergehende Code-Injection eher unwahrscheinlich, wobei wir dennoch eine Aktualisierung der betroffenen Softwarekomponenten dringlichst empfehlen!

Unser Team arbeitet derzeit mit Hochdruck daran, ein Update für alle betroffenen Softwarekomponenten mit der neuen, von Hersteller Apache bereits gefixten log4j Version 2.15 bereitzustellen, damit es Ihnen möglich ist, zeitnah eine Aktualisierung der Heidler Dienste vorzunehmen.

Bitte teilen Sie uns eine Liste aller HEIDLER Software-Komponenten mit, welche auf Ihrem HVS32 Server installiert sind. Hierzu können Sie z.B. mittels der Windows-Suche nach "log4j*.jar" suchen und uns die Liste der Dateipfade zukommen lassen.

Ein Mitarbeiter des HEIDLER Software-Support wird Ihnen dann alle entsprechenden neuen Setups für die Aktualisierung zur Verfügung stellen und Sie bei Bedarf bei der Installation unterstützen. Grundlegend können Sie die Updates selbstständig durchführen, je nach Komponente kann eine Downtime des Gesamtsystems/Versandprozesses erforderlich sein.

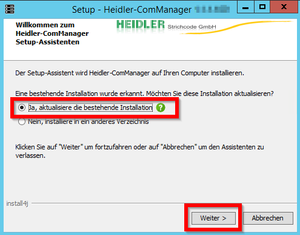

Um ein Update durchzuführen, starten Sie die Setup und folgen Sie den Installations-Anweisungen. Im Anschluss muss überpüft werden ob der jeweilige Windows-Dienst (Nicht bei jeder Applikation vorhanden) gestartet ist. Zusätzliche Informationen diesbezüglich finden Sie in der Spalte Update Hinweise!

Bitte beachten Sie weiterhin, dass diese Sicherheitslücke auch andere Teile Ihrer Infrastruktur (unabhängig Heidler Komponenten) betreffen kann/wird, da es sich bei log4j um ein sehr verbreitete Komponente handelt, welche demnach in sehr vielen Applikationen verwendet wird (Cisco, VMWare, Oracle, ...)!

Aktualisierung 15.12.2021

In der log4j Version 2.15, welche am Montag 13.12. als Patch bereitgestellt wurde und von uns bereits in allen Diensten integriert wurde, ist am 15.12. eine weitere Schwachstelle (CVE-2021-45046) entdeckt worden.

Diese Schwachstelle wurde in der am 15.12. veröffentlichten log4j Version 2.16 ausgebessert, welche zum jetzigen Zeitpunkt (15.12.) von der NIST noch als "niedrig" klassifiziert wurde (Link zur NIST). D.h. es ist mindestens auf die Version mit log4j Version 2.15 upzudaten.

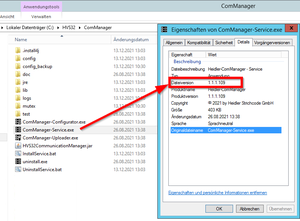

Versionsnummer der Heidler Dienste auslesen

Alle in nachfolgender Tabelle aufgelisteten Heidler Dienste sind von der Sicherheitslücke betroffen.

Wichtig: Heidler Dienste, deren Versionen älter/geringer sind, wie die in der Tabelle aufgelisteten, sind nicht betroffen!

Um herauszufinden, welche Version die bei Ihnen installierten Heidler Software-Komponenten haben, klicken Sie mit der rechten Maustaste auf die jeweilige EXE Datei -> Eigenschaften -> Details -> Dateiversion.

Übersicht der Applikationen samt Versionshinweise

Hier finden Sie eine Übersicht über unsere Software-Applikationen.

Es wurde aufgelistet ab welcher Version ein Software-Applikationen von der aktuellen log4j / log4shell Sicherheitslücke (CVE-2021-44228) betroffen ist. Ältere Versionen sind nicht betroffen, da hier andere Loggingkomponenten verwendet werden, welche von der log4j Sicherheitslücke nicht betroffen sind.

Sollten Sie nicht wissen, welche Komponenten bei Ihnen installiert sind, suchen Sie in Ihrer Windows-Dienstverwaltung (services.msc) entsprechend nach den gelisteten Dienstnamen.

Spalte "log4j 2.15 ab Version" gibt an, ab welcher Version die Sicherheitslücke durch log4j Version 2.15 geschlossen wurde. Spalte "log4j 2.16 ab Version" gibt an, ab welcher Version die log4j Version 2.16 implementiert wurde. . Spalte "log4j 2.17 ab Version" gibt an, ab welcher Version die log4j Version 2.17 implementiert wurde.

18.12.2021: In der log4j Version 2.16 wurde eine weitere Schwachstelle (CVE-2021-45046) ausgebessert, welche zum jetzigen Zeitpunkt von der NIST noch als "niedrig" klassifiziert wurde (Link zur NIST). In der log4j Version 2.17 wurde eine weitere Schwachstelle (CVE-2021-45105) ausgebessert, welche von der NIST bislang noch nicht klassifiziert wurde. D.h. es ist mindestens auf die Version mit log4j Version 2.15 upzudaten. Ist noch kein Eintrag vorhanden, ist entsprechend noch kein Update verfügbar - die Dienste werden nach und nach aktualisiert und so entsprechend auch die Tabelle.

Spalte "Dienstname" gibt an, unter welchem Namen das Programm in den Windows-Diensten zu finden ist.

log4j 1.x Versionen und somit ältere Softwarestände als die in Spalte "Betroffen ab Version" angegebenen, sind nicht von der Sicherheitslücke betroffen! Die log4j 1.x Versionen sind ausschließlich EoL. Die Sicherheitslücke existiert nur bei spezieller Nutzung der log4j Version. Diese Option wird in den HEIDLER Softwarekomponenten jedoch nicht genutzt!

Sollte in den Update-Hinweisen ein Update auf Firebird 2.5.x erforderlich sein, finden Sie weitere Informationen diesbezüglich unter Upgrade Firebird Datenbank-Engine

| Projektname | Betroffen ab Version | log4j 2.15 ab Version | log4j 2.16 ab Version | log4j 2.17 ab Version | Dienstname | Update Hinweise |

|---|---|---|---|---|---|---|

| AddressCheck | 1.0.0.2 | 1.1.1.9 | 1.1.1.10 | Heidler-AddressCheck | ||

| AMAService | NEIN | kein Update notwendig, da hierbei keine von der Sicherheitslücke betroffene Komponente eingesetzt wird. | ||||

| CaptureTool | 1.0.1.20 | 1.1.1.33 | 1.1.1.34 | 1.1.1.37 | - | |

| CarrierAPI | 2.5.0.334 | 2.8.1.505 | 2.8.2.507 | HeidlerCarrierAPI | Nicht im laufenden Betrieb möglich | |

| ComManager | 1.0.0.0 | 1.2.0.110 | 1.2.0.111 | 1.2.0.113 | Heidler-ComManager |

|

| CubeUI | 2.0.1.65 | - | - | - | - |

|

| DataGatewayServer | 3.7.0.613 | 3.8.1.661 | 3.8.1.662 | 3.8.1.667 | DataGatewayServer |

|

| DC3 | NEIN | |||||

| FC2 | NEIN | |||||

| FileConverter | NEIN | |||||

| FileMoveService | NEIN | |||||

| GLSBoxService | 1.0.1.10 | 1.2.0.12 | 1.2.0.13 | 1.2.0.15 | GLSBoxService | Nicht im laufenden Betrieb möglich |

| HFMS | 1.2.6.54 | 1.7.1.255 | 1.7.2.256 | Heidler-TarifWerk |

| |

| HVS32 | NEIN | |||||

| HVS32DBService / DB Archivierung |

4.2.0.388 | 4.5.0.4 | 4.5.1.6 | HVS32DBService | INKOMPATIBEL mit Firebrid 1.5 ! Bei Verwendung von Firebird 1.5 ist vor Update des HVS32DBService zwingend ein Firebird Update auf 2.5.x notwendig | |

| HVS32FileImporter | NEIN | |||||

| HVS32Monitoring | 1.2.1.77 | 1.4.2.102 | 1.4.2.105 | 1.4.2.107 | HVS32MonitoringService |

|

| HVS32MonitoringLight | 1.3.1.13 | 1.5.2.25 | 1.5.2.28 | 1.5.2.30 | HVS32MonitoringServiceLight |

|

| HVS32TriggerService | NEIN | |||||

| Leitcode | 3.0.0.10 | 3.2.1.32 | 3.2.1.33 | 3.2.1.35 | Heidler-Leitcode | Nicht im laufenden Betrieb möglich |

| MobileTape-Gateway | 1.0.1.423 | 1.2.0.2 | 1.2.0.5 | Heidler-MobileTape_Gateway | Nicht im laufenden Betrieb möglich | |

| CUBE³ | 0.0.0.1 | 0.1.2.x | 0.1.3.x | Heidler-CUBE3_* | Nicht im laufenden Betrieb möglich | |

| PVS | NEIN | |||||

| ScaleService V2 | 2.0.1.37 | 2.2.1.51 | 2.2.1.52 | 2.2.1.54 | Heidler-ScaleService | Nicht im laufenden Betrieb möglich |

| SEMWeb | 1.0.0.0 | 1.2.0.141 | 1.2.1.146 | Heidler-SEMWeb | ||

| HVS32SEMExport | NEIN | |||||

| Statusdatenamanger | 1.0.0.0 | 1.4.1.140 | Heidler-StatusdatenManager | |||

| TCPScannerServer | NEIN | |||||

| Verladefreigabe | 2.0.1.11 | 2.2.0.33 | 2.2.0.35 | 2.2.0.37 | Heidler-VerladefreigabeService |

|

| WatchLog | 1.0.1.9 | 1.2.0.21 | 1.2.0.22 | 1.2.0.24 | Heidler-WatchLog | |

| FileLabelPrinter | NEIN |

Update Hinweise

Bitte beachten Sie die Applikationsbezogenen Update Hinweise in entsprechender Spalte der obigen Tabelle.

Sollten Sie über ein HVS32 Testsystem/Testserver verfügen, spielen Sie die Updates zuerst auf dem Testsystem ein!

Grundlegend sind die Update-Setups einfach ausführbar, die vorherige Dienst-Version wird automatisch erkannt und kann durch Bestätigung entsprechend aktualisiert werden. Die Setups sollten immer per Rechtsklick -> Als Administrator ausführt werden, damit ausreichend Berechtigungen vorhanden sind und jede Komponente vollständig aktualisiert werden kann.

Nach erfolgtem Update sollte geprüft werden, ob der entsprechende Windowsdienst auch wieder gestartet ist.

Sollten Sie von einer Heidler Applikation mehrere Instanzen parallel auf einem Server betreiben (Beispiel: HVS32 Monitoring, DataGatewayServer,...) ist bei der Update-Installation jeweils manuell der Pfad zur Aktualisierenden Instanz anzugeben (zB C:\Heidler\HVS32Monitoring_Auto01), und das Setup anschließend pro Instanz auszuführen, unter Angabe des jeweiligen Installationspfades.

Inkompatibilität bei veralteten Systemen (Firebird 1.5)

Gemäß der Spalte "Update Hinweise" o.g. Tabelle sind einige Dienste in Ihrer neuesten Version nicht mehr kompatibel mit Systemen, welche noch die Datenbankengine Firebird in Version 1.5 einsetzen.

Sollten Sie also einen Dienst im Einsatz haben, welcher entsprechend notierte Abhängigkeit mit Firebird hat, dürfen Sie das Dienstupdate nicht durchführen, da dadurch keine Funktionalität mehr gegeben ist!

Setzen Sie noch Firebird 1.5 ein und sind von o.g. Dienst-Updates betroffen, muss Ihr System zuvor auf Firebird 2.5 migriert werden. Weitere Informationen sehen Sie in folgendem Artikel: Upgrade Firebird Datenbank-Engine